O objetivo deste artigo é orientar na configuração da integração da autenticação HEFLO com provedores de identidade usando SAML (SAML 2.0). Este artigo analisa a visão geral da arquitetura de integração SAML, explica em detalhes como configurar o provedor de serviços (HEFLO) para SAML e mostra um exemplo da Configuração do Provedor de Identidade (ADFS).

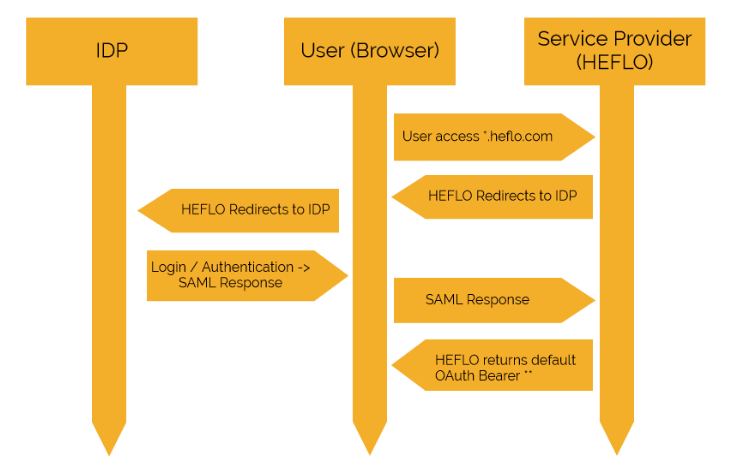

Arquitetura de Integração

** Após a resposta SAML, o HEFLO cria os dados do usuário local se for o primeiro procedimento de autenticação ou autentica se for um usuário existente. Também com base em informações de usuários, atribui as permissões apropriadas de OAuth.

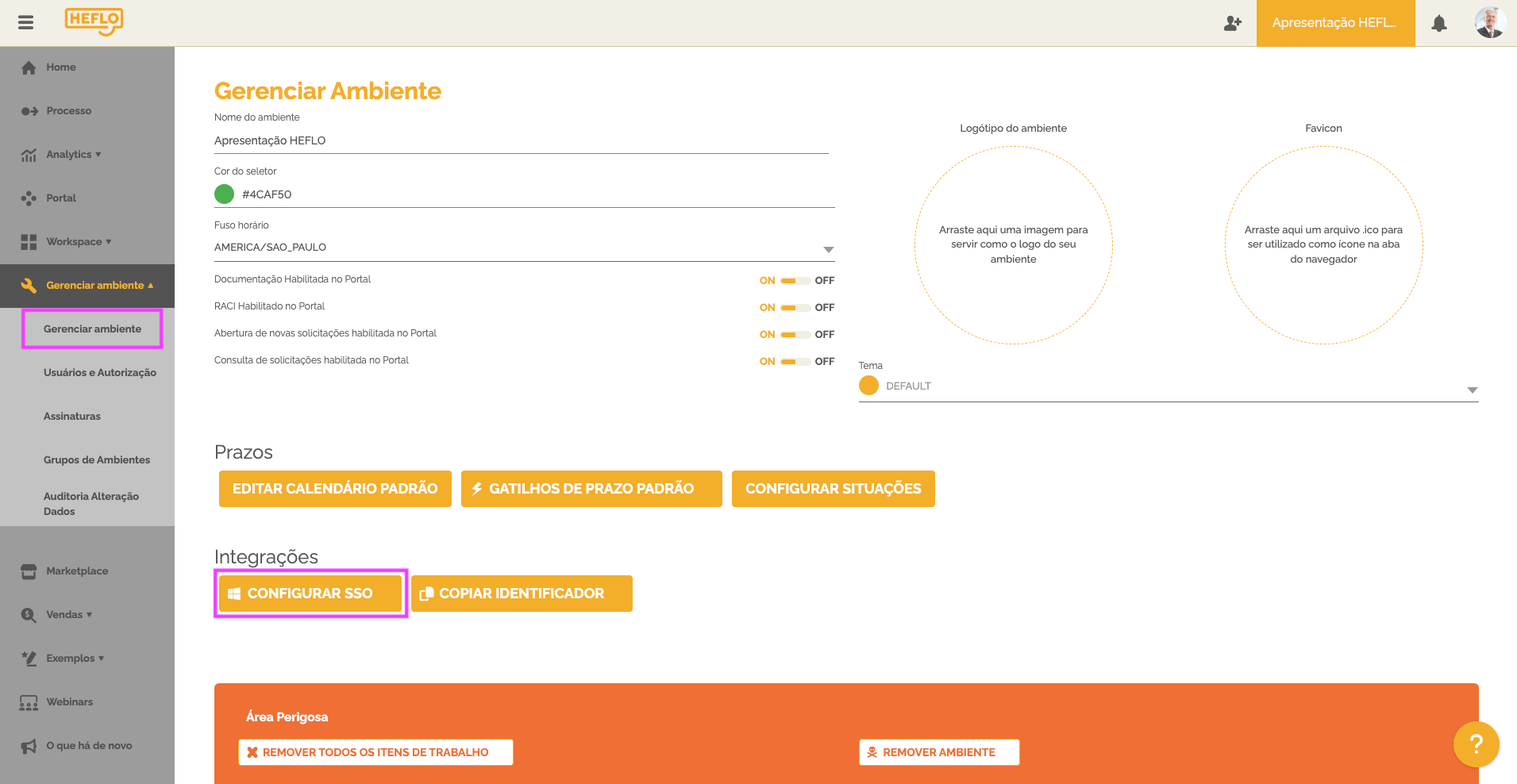

Configuração do Provedor de Serviços (HEFLO)

Para configurar o HEFLO como um provedor de serviços para integração com SSO, após realizar o login com um usuário com perfil Aministrador, você deve inserir os endereços SSO na seguinte página: https://app.heflo.com/Auth/Manage.

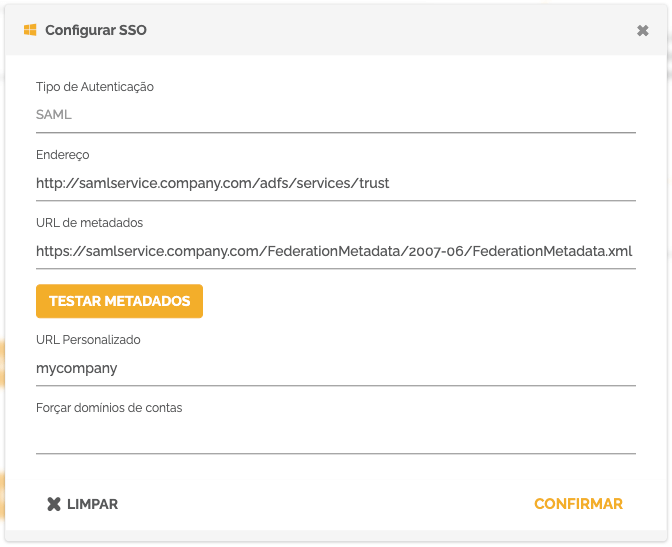

Clique em “Configurar SSO” e preencha o campo “Endereço” com informações SAML:

Os valores contidos em Endereço e URL de metadados serão obtidos no tópico “Active Directory Federation Service (ADFS)” deste artigo, enquanto o URL personalizado será o endereço fornecido por Venki como subdomínio do domínio “heflo.com”, por exemplo: https://mycompany.heflo.com.

Configuração do provedor de identidade

Uma vez concluída a configuração do provedor de serviços no HEFLO, devemos configurar também os provedores de identidade. Este a informação será útil no tópico “Active Directory Federation Service (ADFS)”.

Este artigo apresenta a URL do provedor de serviços e os campos que nossa integração deve receber como declarações de integração SAML e, em seguida, apresenta configurações de amostra dessas declarações em alguns provedores de identidade.

| Região | URL |

| Irlanda | https://eu-west-1-prod-auth.heflo.com/Saml2 |

| São Paulo | https://sa-east-1-prod-auth.heflo.com/Saml2 |

Tabela 1: Lista de URLs SAML HEFLO por região de serviço

A URL do serviço é usada na configuração do provedor de identidade; a tabela acima fornece os metadados SAML2 para configurar a integração.

Para executar a integração, você deve pelo menos retornar o campo de email para a verificação por email e o ID do usuário (Name Identifier).

Caso queira utilizar grupos de AD para manutenção dos perfis no AD, o campo Role (opcional) pode ser usado para Mapeamento de Perfis de Acesso. Há outros campos conforme tabela abaixo:

| Nome | Obrigatório | Mais de Um | ARN |

| Name Identifier | Sim | Não | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier |

| Name | Não * | Não | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name |

| Given Name | Não * | Não | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname |

| Role | Não | Sim | http://schemas.microsoft.com/ws/2008/06/identity/claims/role |

| Sim | Não | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Tabela 2: Lista de campos utilizados na integração SSO. (* pelo menos um dos campos de nomes é obrigatório)

Active Directory Federation Services (ADFS)

Os Serviços de Federação do Active Directory (ADFS) são uma forma fácil de integrar à implementação LDAP do Active Directory, fornecendo integração na Web SSO usando SAML 2.0.

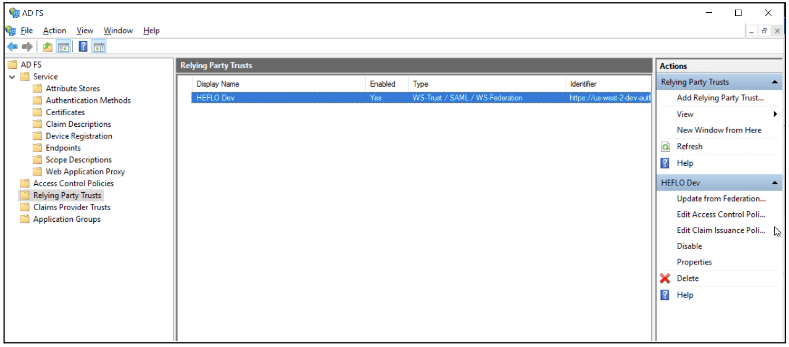

Este artigo não explica como configurar o Active Directory ou mesmo como instalar o serviço ADFS. Este artigo explica como configurar permissões e adicionar confiança da parte confiável ao HEFLO (como um provedor de serviços). Inicialmente, no Painel de controle do ADFS, vá para a tela “Relações de confiança de terceiros” (Relying Party Trusts):

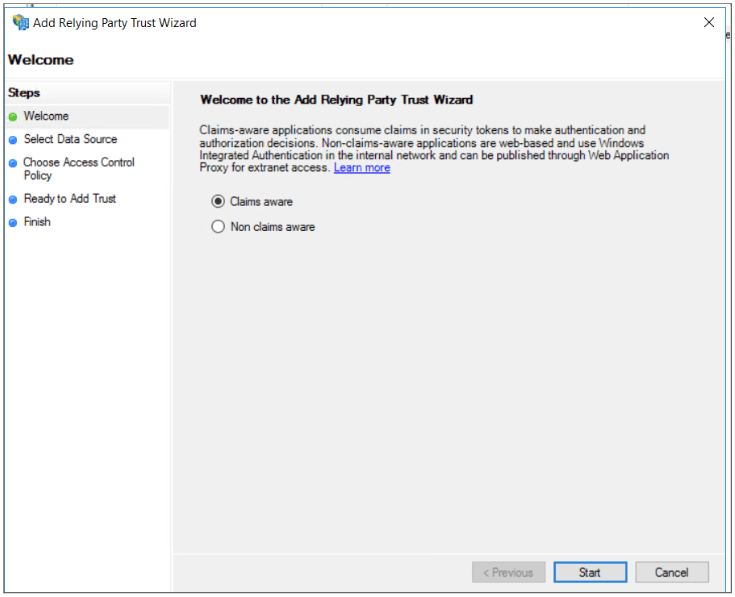

Nas relações de confiança de terceiros, clique em “Adicionar confiança de terceiros …” e selecione a opção “Reconhecimento de declarações” :

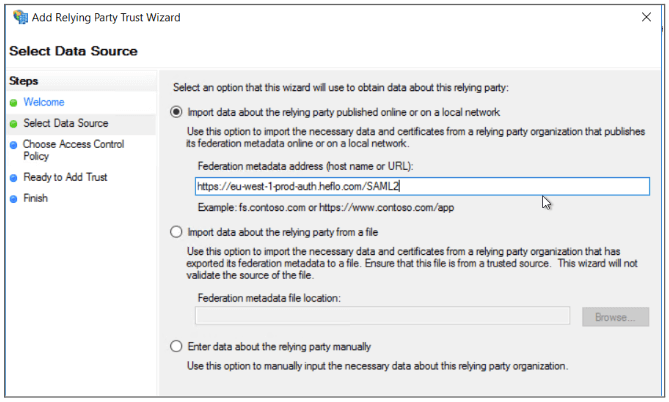

Na próxima etapa, especifique o endereço de metadados da federação (com o endereço HEFLO apropriado mostrado na Tabela 1, página 3) para importar automaticamente a configuração do provedor de serviços:

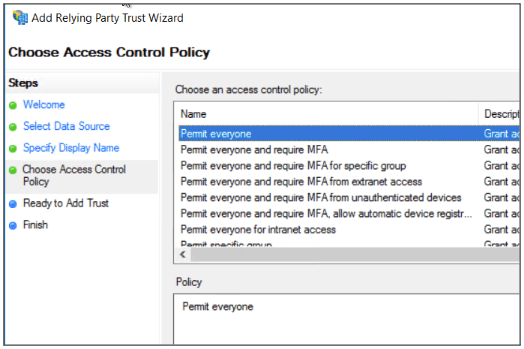

Após confirmar a fonte de dados, digite um nome para exibição para a conexão na próxima etapa e prossiga para a próxima etapa. Na próxima etapa, é possível configurar a política de controle de acesso para essa integração. Este artigo abordará apenas duas configurações simples, a primeira onde a integração permite que todos usem e, portanto, se conectem ao provedor de serviços, e a segunda onde apenas um grupo específico é permitido.

Para permitir que todos usem essa integração, basta selecionar a primeira opção “Permitir todos” (Permit everyone) e ir para a próxima etapa.

Para restringir o acesso a um grupo específico, selecione a opção “Permitir um grupo específico” e selecione o grupo na tela “Política” :

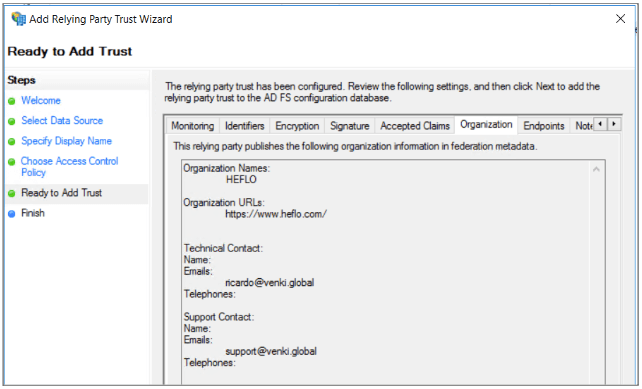

A próxima etapa é simplesmente uma visão geral para validar os parâmetros antes de confirmar a configuração de integração:

Após esta etapa, o mapeamento de declarações deve ser configurado, onde a configuração mínima para a declaração obrigatória de “Nome de identificação” será demonstrada.

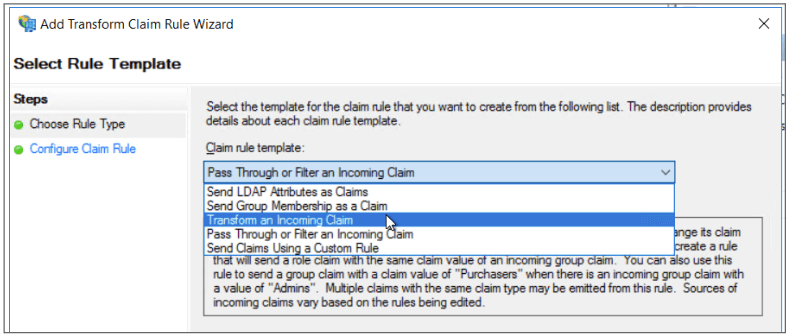

Primeiro, adicionamos uma regra de reivindicação de transformação para o “Nome de identificação”:

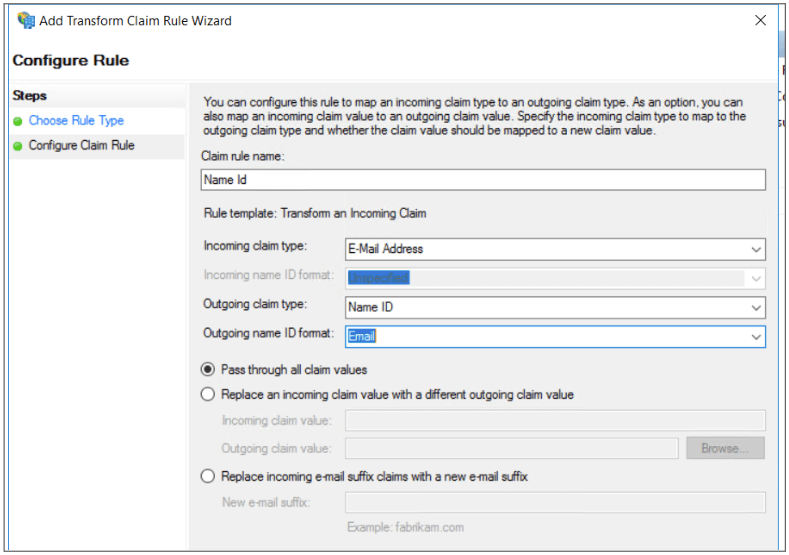

Precisamos configurar o tipo de entrada como endereço de email e o tipo de reclamação de saída como id. O formato da reclamação deve ser Email.

Importante: O usuário deve ter um email registrado para se conectar à ferramenta.

Para mapear declarações como o endereço de e-mail, é possível usar o mapeamento de declaração simples “Enviar atributos LDAP como declarações” com a configuração seguinte:

Após a validação de todos os dados, a configuração está concluída e a conexão única pode ser feita através do URL configurado anteriormente no HEFLO, neste exemplo: https://mycompany.heflo.com.