El objetivo de este artículo es explicar la solución HEFLO y la integración de la autenticación con proveedores de identidad utilizando el protocolo SAML (SAML 2.0). Este artículo revisa la descripción general de la arquitectura de integración SAML, explica en detalle cómo configurar el proveedor de servicios (HEFLO) para SAML y muestra un ejemplo de configuración del proveedor de identidad (ADFS).

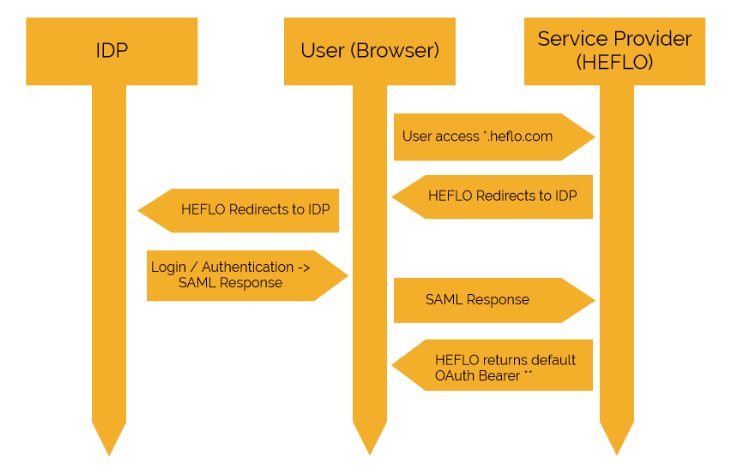

Arquitectura de integración

** Después de la respuesta SAML, HEFLO crea los datos del usuario local si es el primer procedimiento de autenticación o se autentica, si es un usuario existente en función de la información de los usuarios, y asigna los permisos OAuth adecuados.

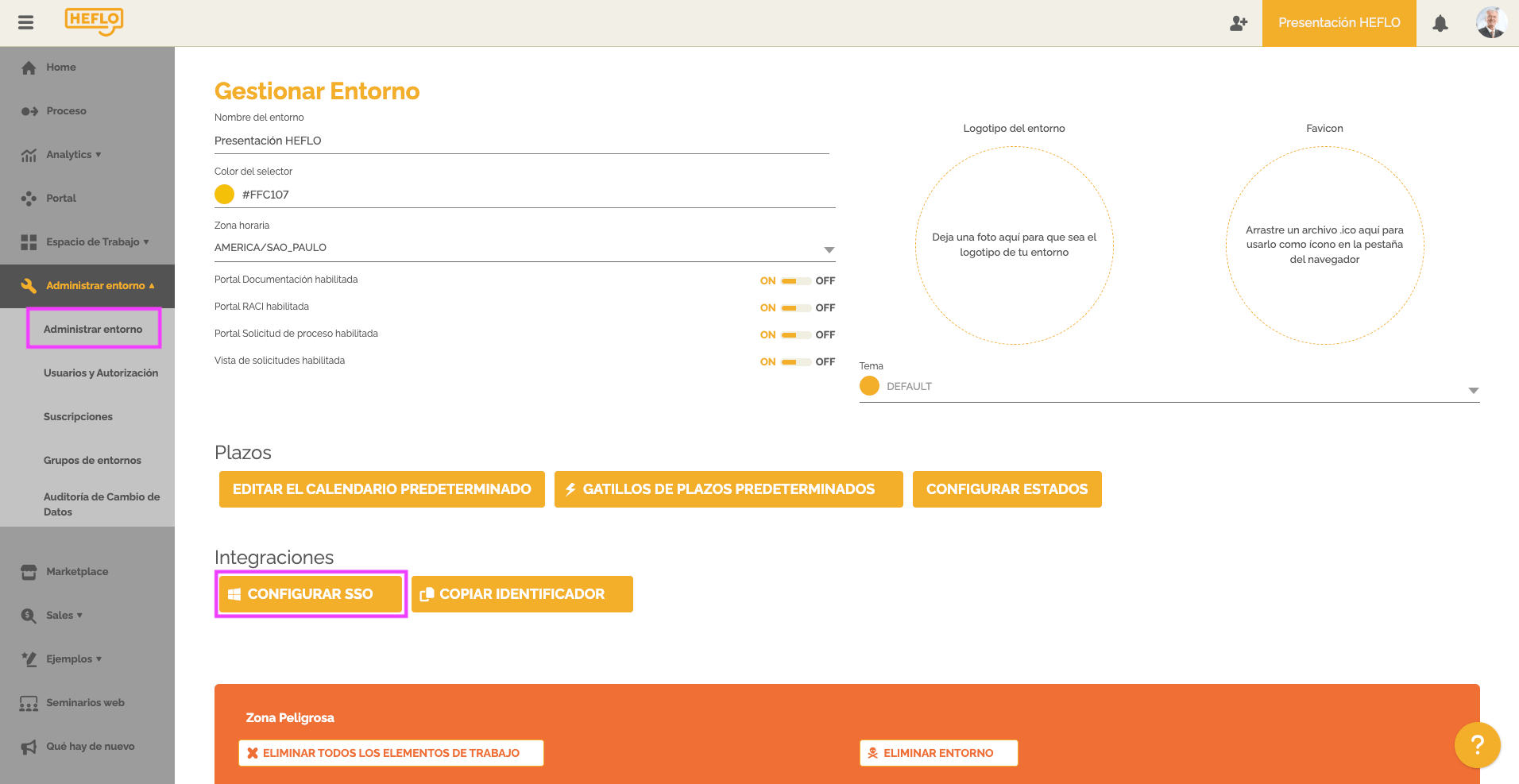

Configuración del proveedor de servicios (HEFLO)

Para configurar HEFLO como proveedor de servicios para la integración de SSO, debe completar las direcciones de SSO en:https://app.heflo.com/Auth/Manage.

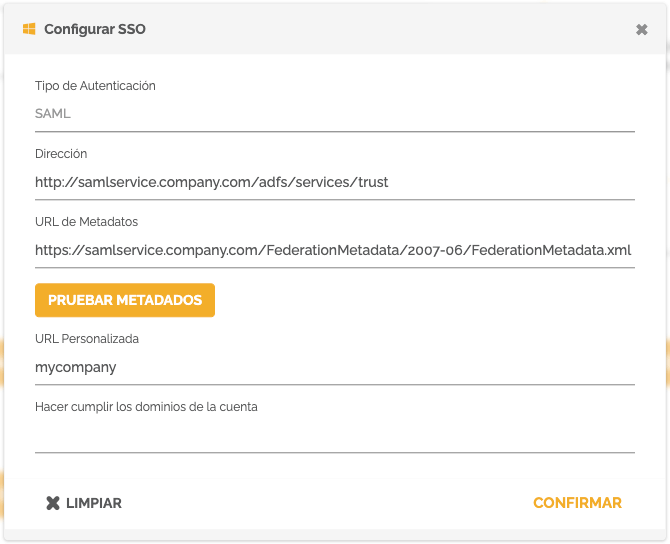

Haga clic en «Configurar SSO» y complete el campo «Dirección»campo con la información SAML:

Configuración del proveedor de identidad

Una vez completada la Configuración del Proveedor de Servicios en HEFLO, también debemos configurar los proveedores de identidad.

Este artículo presenta la URL del proveedor de servicios y los campos que nuestra integración debe recibir como notificaciones en la integración SAML y luego muestra ejemplos de configuración de esas notificaciones en algunos proveedores de identidad.

| REsregión | URL |

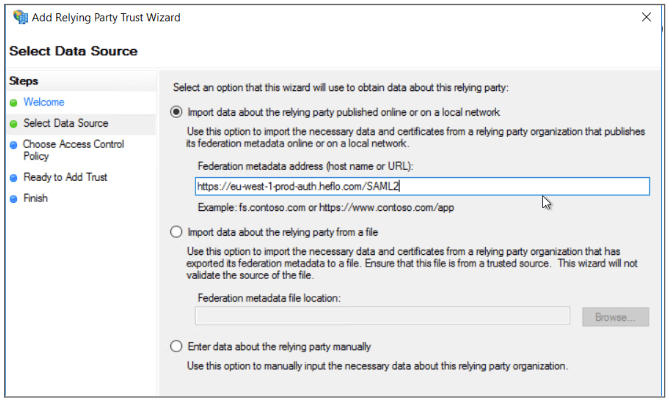

| Irlanda | https://eu-west-1-prod-auth.heflo.com/Saml2 |

| San Pablo | https://sa-east-1-prod-auth.heflo.com/Saml2 |

Tabla 1: Lista de URL de SAML HEFLO por región de servicio

La URL del servicio se utiliza en la configuración del proveedor de identidad; la URL anterior proporciona los metadatos SAML2 para configurar la integración.

Para realizar la integración, deberá devolver al menos el campo de correo electrónico que se le solicitará y el id de usuario.

| Nombre de dominio | Obligatorio | Varios | Afirmar ARN |

| Identificador de nombre | Sí | No | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier |

| Nombre de pila | No * | No | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name |

| Apellido | No * | No | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname |

| Role | No | Síi | http://schemas.microsoft.com/ws/2008/06/identity/claims/role |

| Correo electrónico | Síi | No | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Tabla 2: Lista de campos utilizados en la integración de SSO. (* al menos uno de los campos de nombres es obligatorio)

Servicios de federación de Active Directory (ADFS)

Los Servicios de federación de Active Directory (ADFS) son una forma fácil de integrar de implementación LDAP de Active Directory, que proporciona integración Web SSO mediante SAML 2.0.

Este artículo no explica cómo configurar Active Directory ni siquiera cómo instalar el servicio ADFS. Este artículo explica cómo configurar permisos y agregar confianza de parte de confianza para HEFLO (como proveedor de servicios).

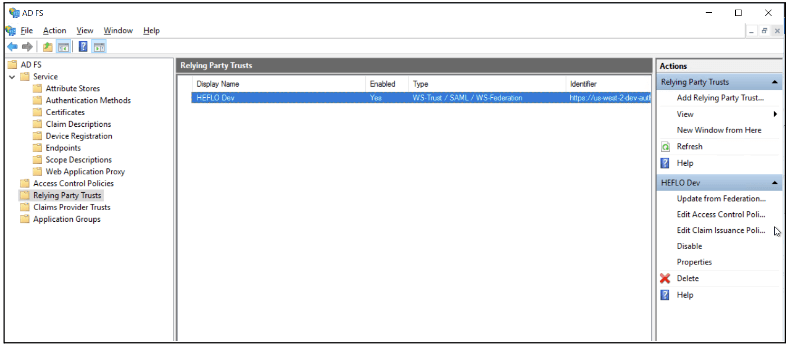

En primer lugar, en el panel de control de ADFS, navegue hasta la pantalla Confianzas de partes confiables:

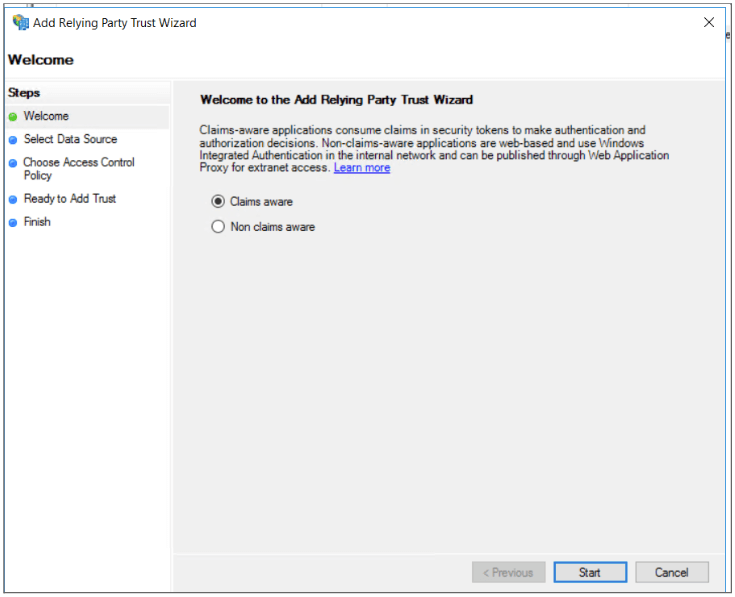

En los fideicomisos de parte de confianza, haga clic en «Agregar fideicomiso de parte de confianza…» y seleccione la opción «Reconocimiento de reclamaciones»:

En el siguiente paso, proporcione la dirección de metadatos de la federación (con la dirección HEFLO adecuada que se muestra en la Tabla 1) para importar automáticamente la configuración del proveedor de servicios:

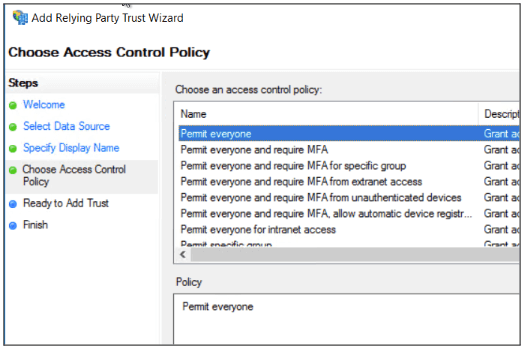

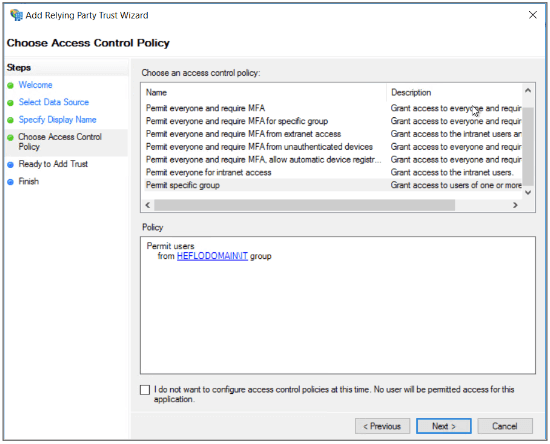

Después de confirmar la fuente de datos, ingrese un nombre para mostrar para la conexión en el siguiente paso y continúe con el siguiente paso. En el siguiente paso, es posible configurar la política de control de acceso para esta integración. Este artículo discutirá solo dos configuraciones simples, la primera donde la integración permite que todos usen y por lo tanto se conecten al proveedor de servicios, y la segunda donde solo se permite un grupo específico.

Para permitir que todos utilicen esta integración, simplemente seleccione la primera opción «Permitir a todos» (Permit everyone) y continúe con el siguiente paso.

Para restringir el acceso a un grupo específico, desplácese hacia abajo en el control de la política de control de acceso, seleccione la opción «Permitir grupo específico», luego seleccione el grupo en la pantalla «Política»:

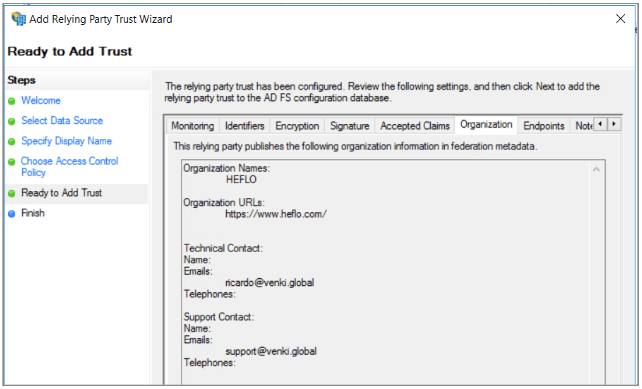

El siguiente paso es simplemente validar los parámetros. Luego hay que confirmar la configuración de la integración:

Después de este paso, se debe configurar la asignación de reclamo, donde se demostrará la configuración mínima para el reclamo obligatorio «Identificador de nombre».

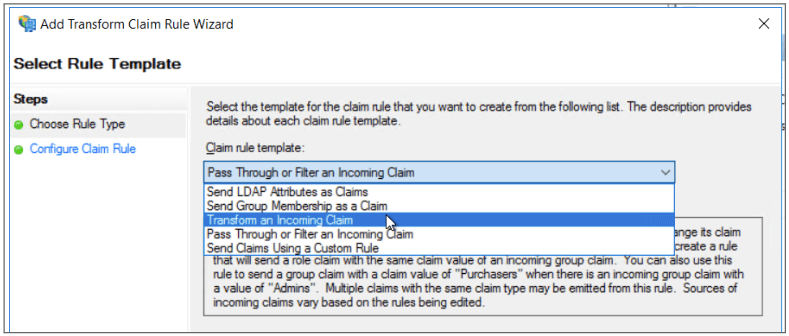

Primero, agregamos una regla de notificación de transformación para el Identificador «Identificador de nombre»:

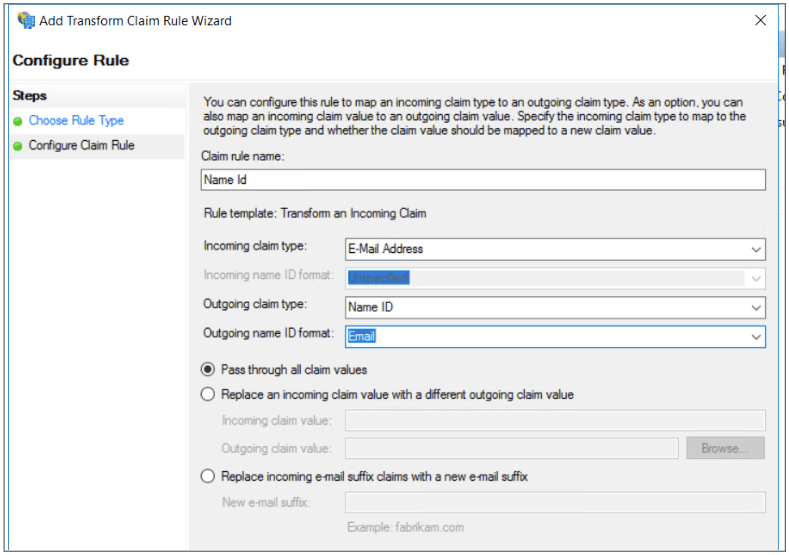

Necesitamos configurar el tipo de reclamo entrante como dirección de correo electrónico y el tipo de reclamo saliente como ID de nombre. El formato del reclamo debe ser Correo electrónico.

Importante: El usuario debe tener un correo electrónico registrado para poder iniciar sesión en la herramienta.

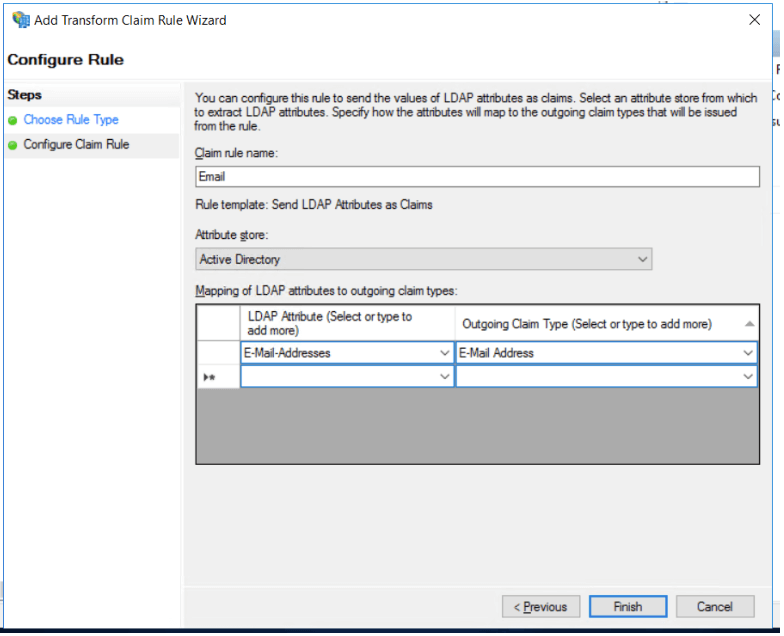

Para asignar notificaciones como direcciones de correo electrónico, es posible utilizar una asignación de notificaciones simple «Enviar atributos LDAP como notificaciones» con la siguiente configuración:

Después de validar todos los datos, la configuración se completa y se puede realizar el inicio de sesión único a través de la URL previamente configurada en HEFLO, en este ejemplo: https://mycompany.heflo.com.